Sans le savoir, votre système d’informations est audité régulièrement. Et ces résultats sont accessibles à n’imp)orte qui.

Comme les google dorks (requetes via google), il existe d’autres moteurs de recherche bien plus puissants : Shodan, Censys, ZoomEye, Ivre, PunkSpider, BinaryEdge, etc.

Présentation

Ces moteurs de recherche permettent aux chercheurs en sécurité (et aux cybercriminels) de trouver des appareils connectés à Internet, tels que des serveurs, des routeurs, des caméras de sécurité, des imprimantes et d’autres appareils. Toutes les données sont indexées et permettent d’avoir des informations sur les ports ouverts, les versions de logiciels, les noms d’utilisateurs et les mots de passe par défaut.

Ces informations peuvent être utilisées pour trouver des vulnérabilités potentielles sur les appareils connectés à Internet. Dès qu’une nouvelle vulnérabilité est diffusée, il est ainsi possible de trouver quasi-instantanément des équipements vulnérables.

En 2019, des chercheurs en sécurité ont découvert que des appareils de stockage en réseau de la société Western Digital étaient exposés sur Internet en raison d’une mauvaise configuration. Les attaquants ont ensuite utilisé cette information pour effacer les données sur les appareils de stockage en réseau et exiger une rançon pour les restaurer.

En 2020, des chercheurs en sécurité ont découvert que des milliers de caméras de sécurité étaient exposées sur Internet en raison d’une mauvaise configuration. Les chercheurs ont pu trouver ces caméras en utilisant Shodan. Les attaquants ont ensuite utilisé cette information pour accéder aux caméras et surveiller les personnes à leur insu.

Les risques associés aux moteurs de recherche orientés sécurité sont nombreux. Les attaquants peuvent utiliser ces moteurs de recherche pour trouver des appareils connectés à Internet qui sont mal configurés ou qui ont des vulnérabilités connues. Les attaquants peuvent utiliser ces informations pour compromettre les appareils connectés à Internet et accéder aux réseaux d’entreprise.

Retour d’expérience

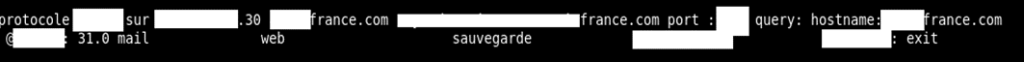

Lors d’une veille réalisée via le moteur de recherche Shodan pour détecter d’éventuels serveurs vulnérables (et ainsi notifier ainsi les structures médicales concernées), un serveur avec un logiciel de synchronisation a été découvert.

Découverte d’un serveur utilisant un protocole de synchronisation de fichiers (~sauvegarde)

L’accès à ce logiciel de synchronisation n’était pas protégé, et celui-ci contenait de nombreuses données dont des sites web, la messagerie de l’entreprise ainsi que des sauvegardes.

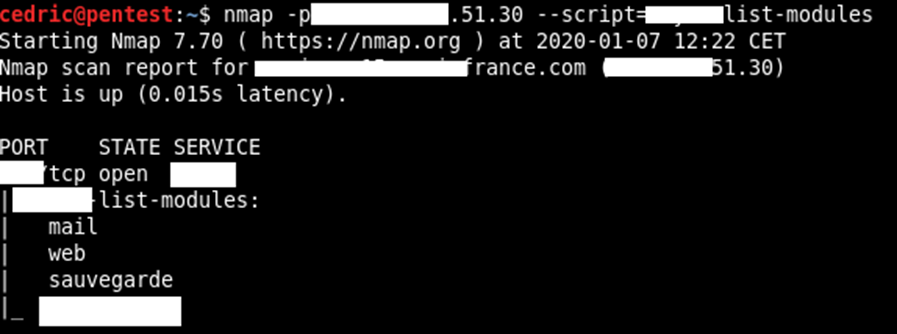

Analyse du protocole de synchronisation avec le logiciel nmap. Recherche des répertoires de sauvegardes (synchronisation)

Parmi les sauvegardes, la comptabilité de l’entreprise ainsi que les sites web de tous ses clients (il s’agissait d’un infogérant). Beaucoup de données étaient disponibles (dont des identifiants, des bases de données clients, etc.)

Récupération de l’ensemble des fichiers synchronisés

Malheureusement ce type de vulnérabilité est très courante et fait les choux gras des attaquants.

Recommandations

Il est malheureusement quasi-impossible de bloquer tous les scans issus des moteurs de recherche (adresses ip non connues, nouveaux services qui apparaissent régulièrement, etc). Les recommandations contre ce type de moteurs de recherche sont donc les mêmes visant à sécuriser son réseau :

- Auditer son réseau régulièrement

- Faire des scans de vulnérabilités

- Utiliser un outil tel que portsentry afin de bloquer les scans de ports (première étape de la cartographie d’un réseau).

- Masquer les bannières logicielles (permettant d’éviter certaines attaques massives basées sur une version spécifique)

- Changer les identifiants et les mots de passe par défaut

- Appliquer des mises à jour de sécurité

- Utiliser des pare-feux :

- Surveiller régulièrement les dispositifs connectés à Internet : Utiliser des outils de surveillance pour détecter les dispositifs connectés à Internet vulnérables et prenez rapidement des mesures pour les sécuriser.

- Sensibiliser les utilisateurs