Un petit retour d’expérience d’un audit réalisé il y a quelques semaines avec notre service d’audit d’exposition.

Le point de départ est souvent le même : à partir du nom de domaine associé à l’entreprise, il y a tout d’abord une phase passive pour l’audit qui consiste à réaliser une cartographie de toutes les ressources disponibles. Celles-ci sont multiples :

- Liste des domaines

- Applications et serveurs disponibles

- Fuite de données (mots de passe, codes-source, etc.)

- Attaques de phishing en cours

- Shadow-it (équipements cachés / sites oubliés, etc.)

Plus d’infos sur notre audit d’exposition sont disponibles ici.

Parfois les informations découvertes lors de cette phase permettent d’obtenir un accès à des informations confidentielles ou de compromettre un des serveurs de l’organisation auditée. Dans le cas présent, nous allons exploiter une attaque de type credential-stuffing pour accéder à un compte de messagerie de l’entreprise.

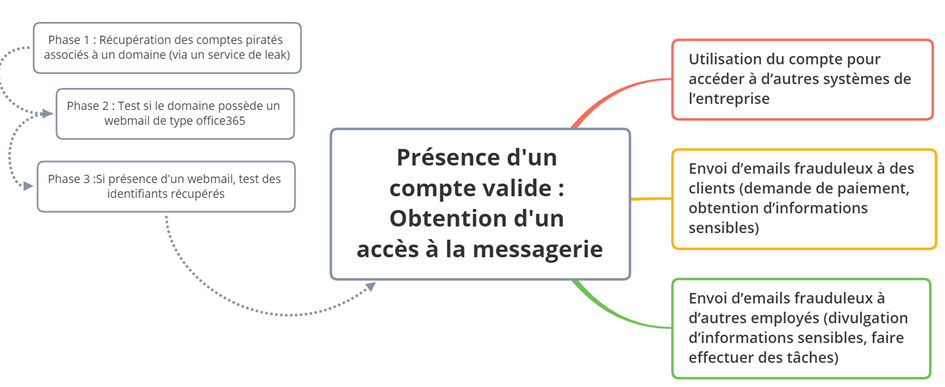

Pour rappel les attaques par credential stuffing consiste à récupérer des identifiants volés (compromissions de sites web) qui ont été diffusés et à tenter de les ré-utiliser. Il existe de nombreux services/sites mettant à disposition ce type d’informations. Ce type d’attaque est particulièrement dangereux car il peut permettre d’accéder à des ressources protégées de l’entreprise (messagerie, serveurs, etc.)

Let’s go pour l’attaque !

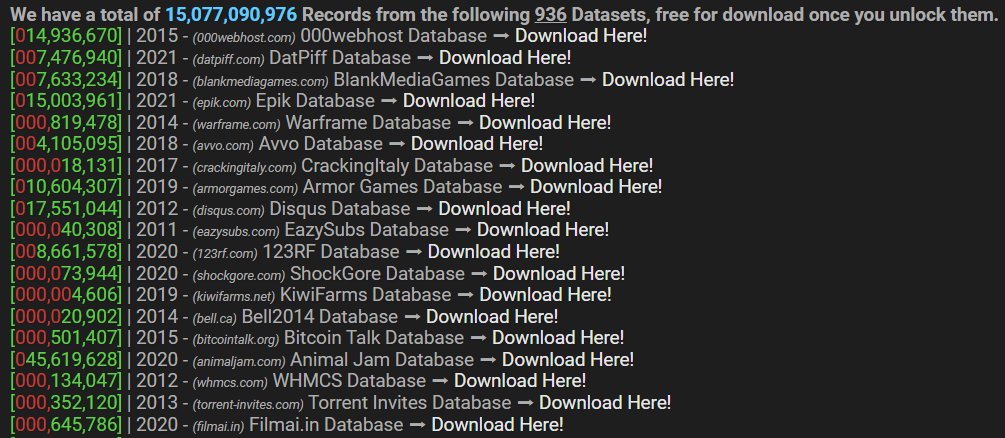

Cinétique de l’attaque

Détails de l’attaque

Phase n°1 : Récupération de comptes piratés associés à un domaine.

Nous avons développé un petit script qui nous permet d’interroger plusieurs services de fuites de données et de récupérer tous les logins / mots de passe associés à un domaine.

Une fois ces comptes récupérés, il va s’agir de les tester.

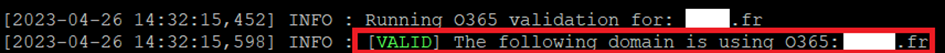

Phase n°2 : Vérification si présence d’Office365

La seconde phase consiste à tester si l’entreprise / domaine possède bien une messagerie sur Office365.

Une fois la présence d’un webmail confirmé, reste à tester liste des logins / mdp récupérée.

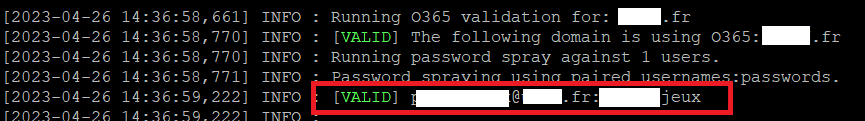

Phase n°3 : Tests des comptes

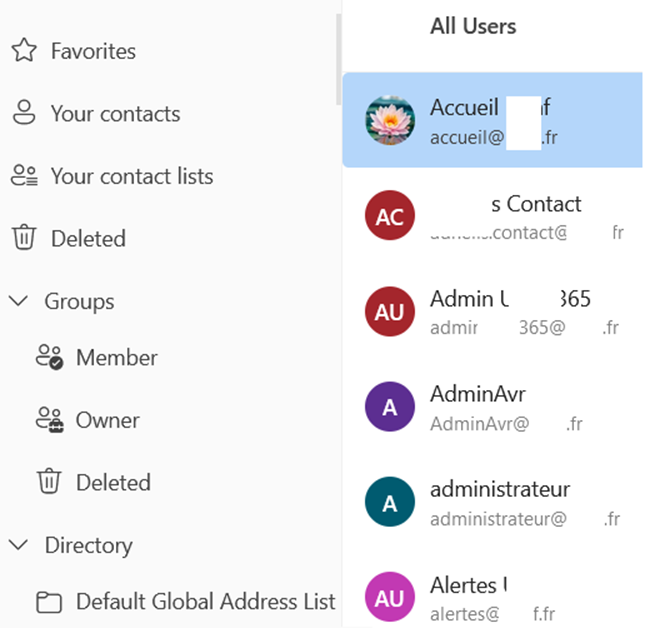

Un compte valide a bien été trouvé. Reste maintenant à l’utiliser pour se connecter au webmail365.

Il s’agit d’un compte générique (certainement partagé vu le mot de passe faible)

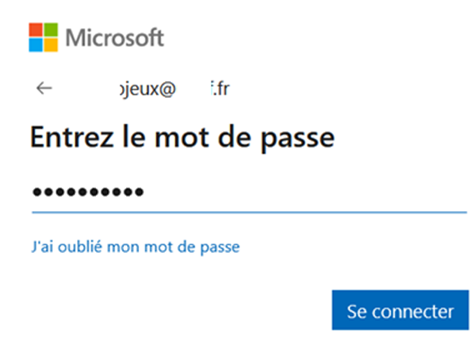

Phase n°3 : Connexion avec le compte valide détecté

Il va s’agir maintenant de tester la combinaison valide détectée. Il est possible le compte soit protégé par une authentification forte, ce qui nous empêcherait de l’utiliser.

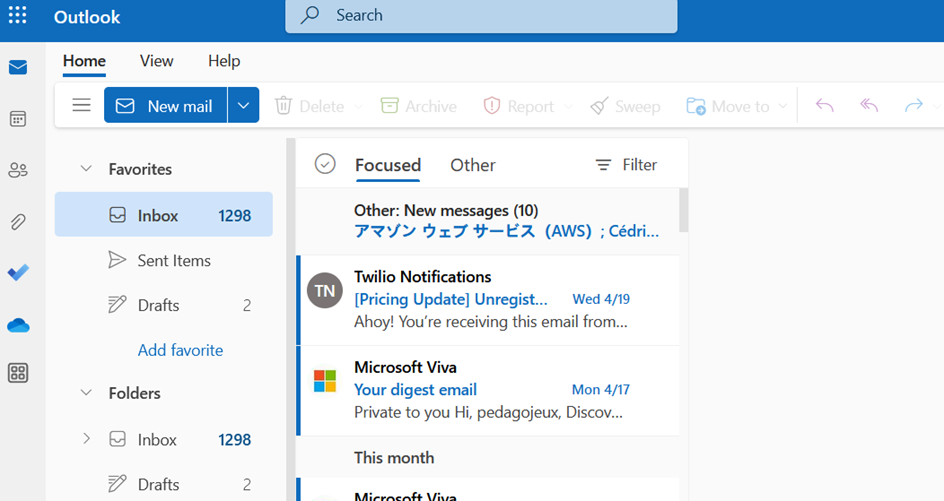

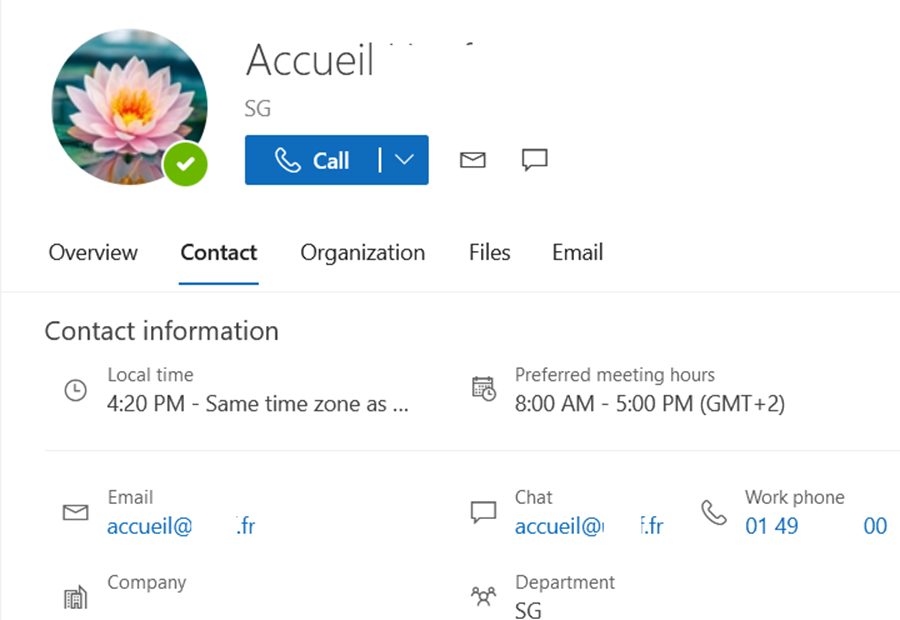

Pas d’authentification forte, un accès obtenu en quelques minutes à la messagerie de l’entreprise.

Le compte est de toute évidence un compte générique poubelle.

Problème même si ce compte est peu ou pas utilisé, il donne de nombreuses informations à un attaquant : l’ensemble des contacts, liste de diffusion de l’entreprise, contacts téléphoniques, etc.

Très simple pour un attaquant ensuite de faire des messages personnalisés et de viser d’autres adresses de contact.

Suite de l’attaque

Une fois ce compte obtenu, plusieurs options s’offrent aux attaquants :

- Accèder à des données sensibles de l’entreprise, telles que les informations financières, les données clients, les données de propriété intellectuelle et autres informations confidentielles.

- Envoyer des emails frauduleux à des clients (demande de paiement, obtention d’informations sensibles)

- Envoyer des emails frauduleux à d’autres employés (divulgation d’informations sensibles, faire effectuer des tâches)

Concernant la dernière possibilité (envoi d’emails frauduleux à d’autres employés de l’entreprise), c’était l’une des techniques utilisées par le gang du malware Emotet (technique du thread hi-jacking).

Recommandations

Ces recommandations sont similaires à celles déjà décrites pour se prémunir des attaques de credential-stuffing. Il va s’agir de :

- S’auditer (notre service d’audit d’exposition teste ce type d’attaque ainsi que de nombreuses autres)

- Sensibiliser les utilisateurs sur l’utilisation de gestionnaire de mots de passe et sur comment réaliser des mots de passe robustes

- Faire une ville sur les fuites de données (haveIbeenPowned)

- Appliquer l’authentification forte sur tous les comptes utilisant le webmail

- Attention aux comptes génériques et aux comptes partagés qui ne sont souvent pas protégés correctement et représente une porte d’entrée dans le système d’informations)