Ransomwares, phishing, fuites de données, attaques DDos …

Êtes-vous bien protégé ?Découvrez-le dès maintenant.

Audit d'exposition

Pourquoi réaliser aujourd'hui

un

audit de sécurité ?

D’après le cabinet Astères, 385 000 attaques réussies ont touché les systèmes d’information des organisations françaises en 2022.

Cela correspond à une moyenne de 1,8 cyberattaque par organisation et par an. Les pmes, sont les premières victimes et représentent plus de 90 % du nombre total de cyberattaques estimées au sein des organisations françaises.

La protection des entreprises et des institutions (en particulier des PME) est rendue difficile notamment de plusieurs facteurs aggravants :

- manque de sensibilisation et de compréhension des risques liés à la cybersécurité

- prise de conscience tardive des risques (en général une fois la survenue d’un incident de sécurité)

- dépendance envers des fournisseurs externes / cloud et si ces fournisseurs ne disposent pas de mesures de sécurité adéquates, cela peut compromettre la sécurité globale de l’entreprise

Pourquoi réaliser aujourd'hui

un

audit de sécurité ?

En 2021, 90% des organisations françaises

ont subi une cyber-attaque

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut sollicitudin varius arcu non maximus. Proin libero velit, tincidunt at aliquet eget, pulvinar et nibh.

Quisque finibus nunc eget elementum euismod.

Quisque finibus nunc eget elementum euismod.

Vestibulum ante ipsum primis in faucibus orci luctus et ultrices posuere cubilia curae; Curabitur malesuada fermentum faucibus. Praesent vulputate venenatis augue quis ullamcorper.

Mauris eleifend dolor id nibh auctor, in cursus erat pulvinar. Vivamus fermentum nulla id erat condimentum tempor. Nulla efficitur aliquam turpis nec convallis.

Protégez-vous des attaques malveillantes contre vos systèmes

d’information avec la plate-forme la plus complète du marché.

Votre audit de

sécurité à la demande

Un rapport détaillé

des vulnérabilités

Recommandation et

suivi dans le tempsilités

Un audit de sécurité, comment ça marche ?

Étape 1

Collecte

d'informations

Cette étape consiste à collecter toutes sortes d’informations techniques sur la cible via de différentes méthodes (passive, active et agressive). Cela permet de déterminer un premier niveau de cartographie des services et ressources Internet à auditer.

Étape 2

Analyse des données collectées

Le but de cette étape est d’identifier le plus précisément possible les services ouverts sur Internet (messagerie, DNS, serveur FTP, serveur Web, VPN, etc.), les serveurs hébergeant ces services, les versions de logiciel installées sur ces serveurs et d’éventuelles fuites de données.

Suite à l’établissement de la « cartographie » Internet, une recherche de toutes les vulnérabilités potentielles liées à chaque service en ligne est réalisée.

Étape 3

Exploitation des

vulnérabilités

Cette phase consiste à tester les exploitations possibles des failles identifiées lors de la phase précédente. Cette étape permet de rebondir en utilisant certaines failles comme un pivot, dans le but de découvrir de nouvelles vulnérabilités. L’exploitation des failles de sécurité permet notamment d’évaluer leur impact réel et donc leur niveau de criticité.

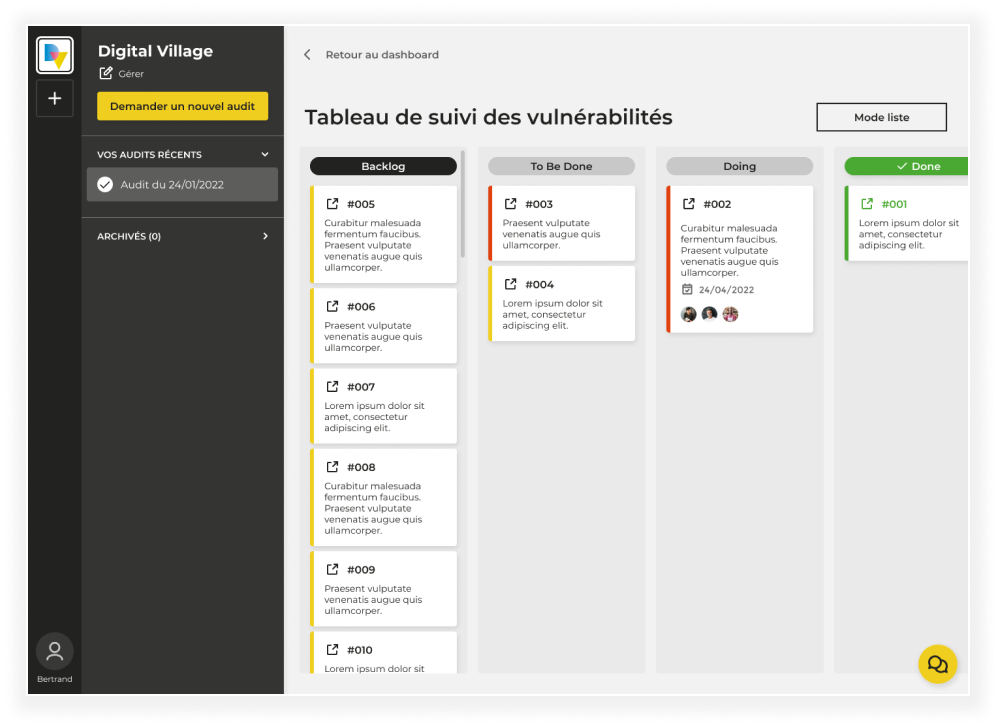

Étape 4

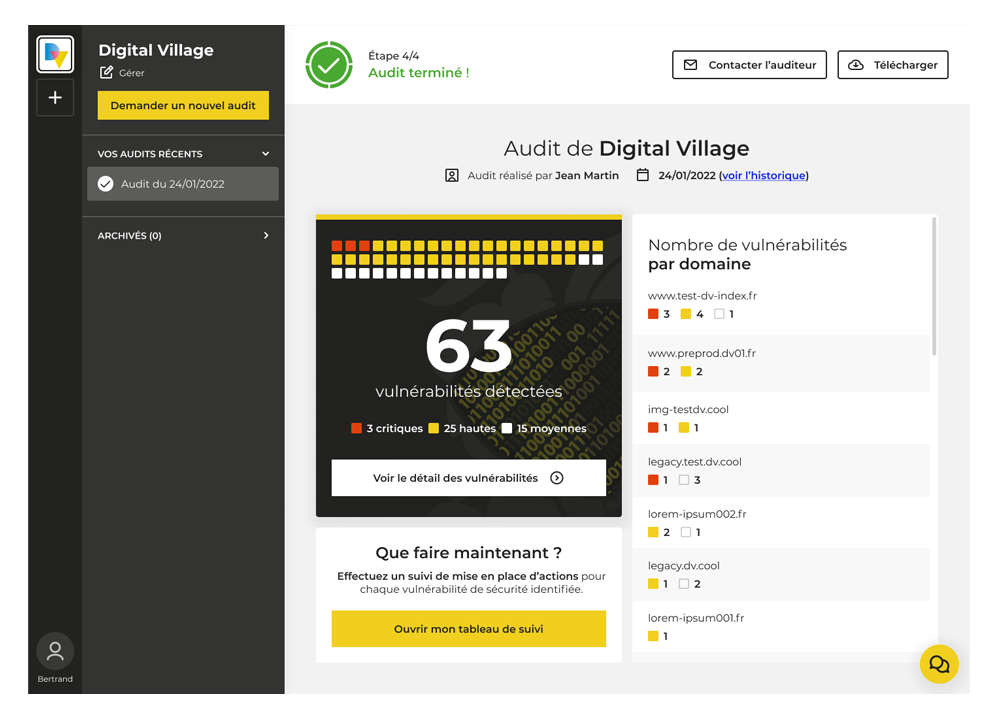

Génération

des rapports

L’objectif final de l’audit est de fournir des recommandations concrètes permettant d’améliorer le niveau de sécurité du périmètre audité. Un plan d’actions ainsi qu’une cartographie complète est sont aussi établis.

L’audit permet aussi de faire évoluer certaines pratiques, de mettre en place de nouveaux processus permettant de renforcer la sécurité, et d’améliorer le niveau de vigilance de l’entreprise face aux risques.

Ils nous ont fait confiance, rejoignez-les.

“Très satisfait du service proposé :

le rapport complet et clair.”

“Cela m’a permis de chercher des outils pour résolution des problèmes et surtout pour guider mes fournisseurs.”

“Nous avons acquis un établissement et je serais curieux de refaire ce type d’audit à l’avenir.”

“Service indispensable au regard des menaces actuelles et parfaitement adapté au besoin.”

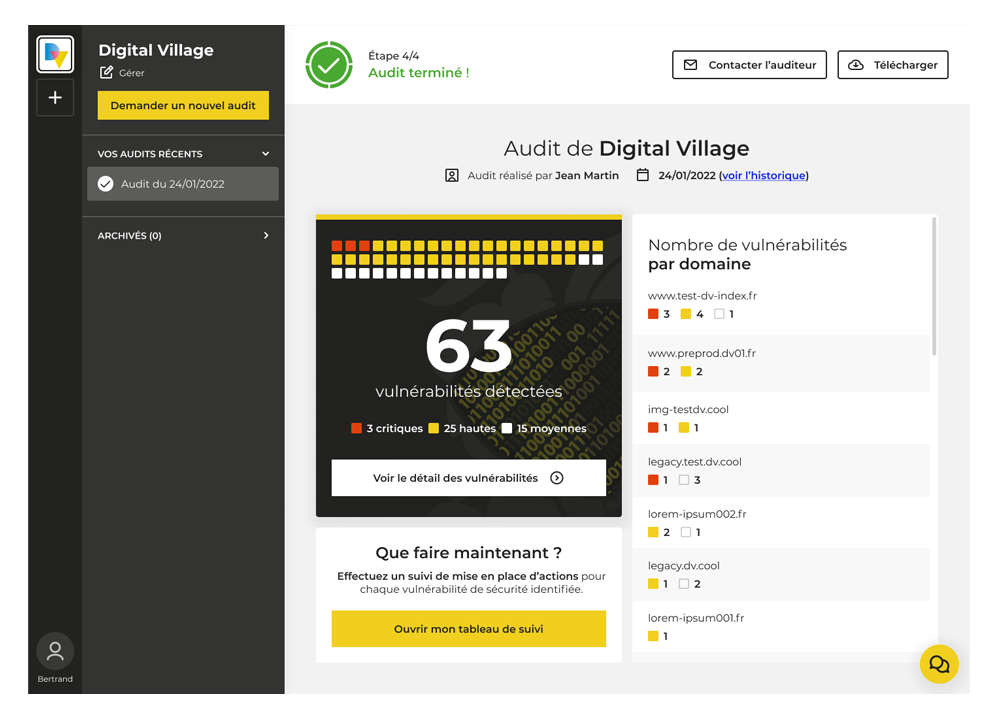

“Les aspects techniques sont suffisamment détaillés, c’est complet. Bonne cartographie et tableau de suivi des actions.”

“Le tableau de synthèse est pratique pour le suivi des actions.”

Découvrez également notre guide pour maîtriser les bases de la sécurité informatique.

Ce guide très opérationnel vous donne tous les outils et conseil pour assurer la sécurité de votre structure. Il s’appuie sur de nombreux retours d’expériences, audits, incidents de sécurité.

Mobile

Résistez aux Hackeurs Audit d'exposition

Résistez aux Hackeurs Audit d'exposition

Pourquoi réaliser aujourd'hui un audit de sécurité ?

D’après le cabinet Astères, 385 000 attaques réussies ont touché les systèmes d’information des organisations françaises en 2022.

Cela correspond à une moyenne de 1,8 cyberattaque par organisation et par an. Les pmes, sont les premières victimes et représentent plus de 90 % du nombre total de cyberattaques estimées au sein des organisations françaises.

La protection des entreprises et des institutions (en particulier des PME) est rendue difficile notamment de plusieurs facteurs aggravants :

- manque de sensibilisation et de compréhension des risques liés à la cybersécurité

- prise de conscience tardive des risques (en général une fois la survenue d’un incident de sécurité)

- dépendance envers des fournisseurs externes / cloud et si ces fournisseurs ne disposent pas de mesures de sécurité adéquates, cela peut compromettre la sécurité globale de l’entreprise

Protégez-vous des attaques malveillantes contre vos systèmes

d’information avec la plate-forme la plus complète du marché.

Votre audit de

sécurité à la demande

Un rapport détaillé

des vulné-rabilités

Recomman-dation et

suivi dans le temps illimités

Un audit de sécurité, comment ça marche ?

Étape 1

Collecte

d'informations

Cette étape consiste à collecter toutes sortes d’informations techniques sur la cible via de différentes méthodes (passive, active et agressive). Cela permet de déterminer un premier niveau de cartographie des services et ressources Internet à auditer.

Étape 2

Analyse des données

connectées

Le but de cette étape est d’identifier le plus précisément possible les services ouverts sur Internet (messagerie, DNS, serveur FTP, serveur Web, VPN, etc.), les serveurs hébergeant ces services, les versions de logiciel installées sur ces serveurs et d’éventuelles fuites de données.

Suite à l’établissement de la «cartographie» Internet, une recherche de toutes les vulnérabilités potentielles liées à chaque service en ligne est réalisée.

Étape 3

Exploitation des vulnérabilités

Cette phase consiste à tester les exploitations possibles des failles identifiées lors de la phase précédente. Cette étape permet de rebondir en utilisant certaines failles comme un pivot, dans le but de découvrir de nouvelles vulnérabilités. L’exploitation des failles de sécurité permet notamment d’évaluer leur impact réel et donc leur niveau de criticité.

Étape 4

Génération des rapports

L’objectif final de l’audit est de fournir des recommandations concrètes permettant d’améliorer le niveau de sécurité du périmètre audité. Un plan d’actions ainsi qu’une cartographie complète est sont aussi établis.

L’audit permet aussi de faire évoluer certaines pratiques, de mettre en place de nouveaux processus permettant de renforcer la sécurité, et d’améliorer le niveau de vigilance de l’entreprise face aux risques.

Ils nous ont fait confiance, rejoignez-les.

“Très satisfait du service proposé : le rapport complet et clair.”

“Service indispensable au regard des menaces actuelles et parfaitement adapté au besoin.”

“Cela m’a permis de chercher des outils pour résolution des problèmes et surtout pour guider mes fournisseurs.”

“Les aspects techniques sont suffisamment détaillés, c’est complet.

Bonne cartographie et tableau de suivi des actions.”

“Nous avons acquis un établissement et je serais curieux de refaire ce type d’audit à l’avenir.”

“Le tableau de synthèse est pratique pour le suivi des actions.”

Découvrez également notre guide pour maîtriser les bases de la sécurité informatique.

Ce guide très opérationnel vous donne tous les outils et conseil pour assurer la sécurité de votre structure. Il s’appuie sur de nombreux retours d’expériences, audits, incidents de sécurité.