[PENTEST] Introduction aux attaques de Credential Stuffing

Introduction

Menace de plus en plus courante pour les entreprises, les attaques par credential stuffing sont une technique qui consiste à tester de nombreuses combinaisons d’identifiants et de mots de passe volés sur différents sites web, dans l’espoir de trouver une correspondance valide.

Les attaques par « Credential Stuffing » consiste à réaliser, à l’aide de logiciels ou de façon manuelle, des tentatives d’authentification massives sur des sites et services web à partir de couples identifiants/mots de passe

Problématique des identifiants / mots de passe

Les utilisateurs ont souvent de nombreux comptes en ligne : avec la multiplication des services en ligne, il devient courant pour un utilisateur d’avoir des dizaines, voire des centaines de comptes en ligne, chacun nécessitant un mot de passe différent. Il peut être tentant de réutiliser ses mots de passe pour simplifier la gestion des comptes, mais cela augmente le risque de violation de données.

Or non seulement il y a beaucoup de mots de passe à gérer mais avec le nombre de mots de passe différents pour chaque compte, il peut être difficile de tous les retenir. La réutilisation de mots de passe est donc une solution « pratique » pour les utilisateurs qui ne veulent pas avoir à se souvenir de plusieurs mots de passe.

Or en cas d’utilisation d’un même mot de passe pour plusieurs comptes en ligne, en cas de compromission d’un de ces comptes, les pirates ont accès à tous les autres comptes utilisant le même mot de passe.

Fonctionnement

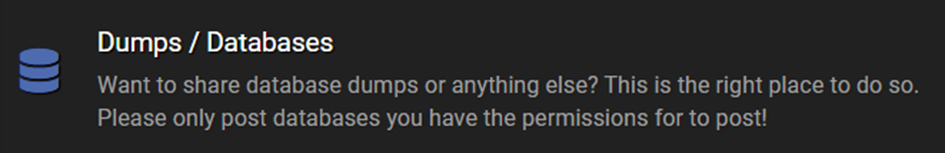

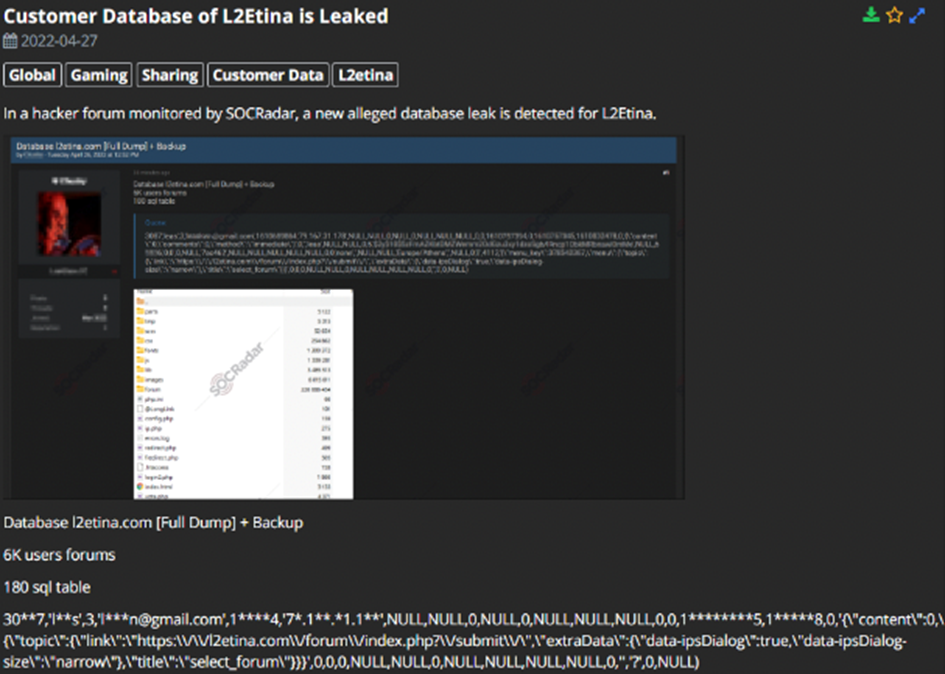

Certains services / forums sur le darknet proposent aux attaquants une liste de login / mot de passe utilisateurs. Ces listes sont issues de fuites de données / piratages / phishing / attaques automatisées.

De nombreuses listes sont partagées sur des sites / services connus des attaquants.

En récupérant ces listes, il va être possible pour les attaquants de tester ces combinaisons de login / mots de passe et voir si une d’elles est valide.

Il existe certains outils qui permettent de tester un login/ mot de passe sur différents services simultanément.

Les conséquences

Une attaque réussie de credential stuffing peut avoir des conséquences graves pour les entreprises ou pour un utilisateur. Lorsqu’un attaquant réussit à accéder à un compte utilisateur, il peut

- Réaliser des opéarations sur le compte de l’utilisateur

- Accès à des données sensibles de l’entreprise, telles que les informations financières, les données clients, les données de propriété intellectuelle et autres informations confidentielles.

- Envoi d’emails frauduleux à des clients (demande de paiement, obtention d’informations sensibles)

- Envoi d’emails frauduleux à d’autres employés (divulgation d’informations sensibles, faire effectuer des tâches)

- C’est d’ailleurs une des techniques préférées utilisée par les groupes de rançonlogiciels pour diffuser des malwares (qui vont permettre plus tard de compromettre le réseau interne)

Attention car les entreprises peuvent également faire face à des poursuites judiciaires pour avoir laissé des données sensibles exposées et pour ne pas avoir empêcher ce type d’attaque[1].

Cas d’actualités

Quelques cas d’actualité récents avec ce type d’attaque.

En février 2023, le service de streaming musical Tidal a été victime d’une attaque de Credential Stuffing qui a entraîné la fuite de données d’utilisateur, notamment les noms d’utilisateur et les mots de passe. Les pirates ont ensuite utilisé ces informations pour se connecter aux comptes compromis et diffuser du contenu illégal.

En mars 2023, un pirate informatique a utilisé des attaques de Credential Stuffing pour prendre le contrôle de plus de 12 000 comptes de messagerie Microsoft Office 365 appartenant à des établissements d’enseignement aux États-Unis. Les comptes compromis ont été utilisés pour envoyer des spams et des messages de phishing.

Plus récemment, de nombreux utilisateurs du service Vinted ont vu leur cagnottes siphonnée[2]. La cagnotte (ou « porte-monnaie ») de Vinted, permet normalement aux membres de récupérer de manière sécurisée le fruit de leurs ventes et de pouvoir acheter avec ce même pactole. S’ils le souhaitent, les utilisateurs peuvent également transférer le montant de leur cagnotte sur leur compte bancaire. Le modus operandi semble être des attaques par réutilisation de mots de passe.

Recommandations

Plusieurs stratégies pour lutter contre ce type d’attaque.

Tout d’abord, il est important de sensibiliser les employés aux risques de ces attaques, et de leur fournir des formations pour apprendre à créer des mots de passe forts et à détecter les tentatives de phishing.

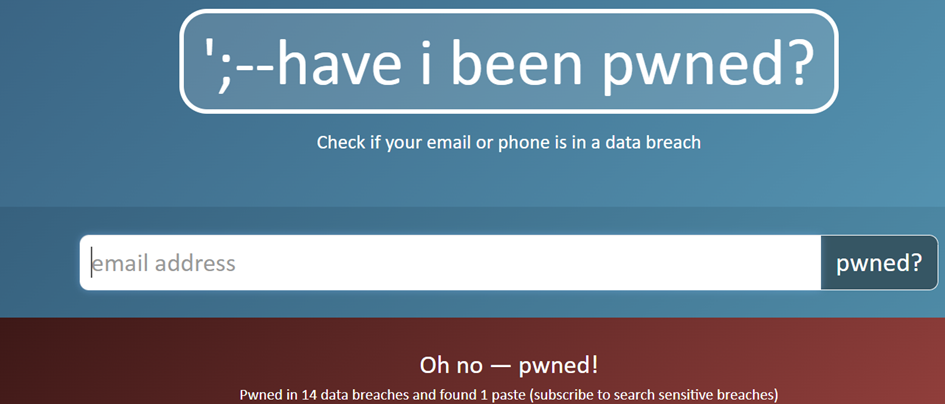

Faire une veille sur des services de fuites de données tels que HaveIbeenpowned[est aussi intéressant.

Surtout il est surtout nécessaire d’implémenter (quand c’est possible) la vérification en deux étapes (OTP). Ainsi même en cas de découverte d’un compte avec un mot de passe connu, l’attaquant ne sera pas en mesure de se connecter au compte.

Dans les autres mesures techniques, le blocage de compte après un certain nombre de tentatives pourrait paraître être une bonne idée, mais n’est pas efficace. Avec les attaques de ré-utilisation de mots de passe, seuls quelques mots de passe sont testés. De plus, les attaquants utilisent des réseaux de machines infectées pour effectuer leurs tests (et contournent ainsi le blocage associé à une adresse IP par exemple[4]).

Conclusion

Menace sérieuse pour les entreprises, mais il existe des mesures efficaces pour prévenir ces attaques. En sensibilisant les employés et en mettant en place des mesures de sécurité appropriées (en particulier l’authentification forte), les entreprises peuvent limiter ce nombre d’attaques.

Néanmoins attention aux comptes génériques ou partagés, souvent non protégés. Un exemple de retour d’expérience est disponible ici. Celui-ci est de retour d’expérience avec notre service « audit d’exposition » et a démontré comment en quelques minutes, un attaquant aurait pu compromettre un compte de messagerie pour effectuer des attaques plus évoluées.

Un retour d’expérience sur l’exploitation de cette attaque est disponible ici.